セキュリティ特集

はじめに

コロナ下で一気にDX化へ舵が切られ、リモート(テレ)ワークやクラウドアプリケーションの利用が増加。そんな中でセキュリティにおいては、多層防御の限界からゼロトラストの概念が入ってきました。そこで本コラムでは、このゼロトラストにおいて、重要な要素の1つである、エンドポイントに視点を置き、認証・認可に欠かせないID管理とアクセス管理を実際に現場で経験された視点を取り入れ、第1回目は「自治体の現状と問題点」としてお話を進めたいと思います。

第1回「自治体の現状と問題点」

こんにちは。KUコンサルティングの高橋と申します。

私は豊島区役所に29年間勤務した元地方公務員です。豊島区勤務時代には豊島区CISOとして、総務省の地方公共団体向け情報セキュリテイポリシーガイドライン改訂委員や文部科学省の教育情報セキュリテイポリシーガイドライン策定に携わりました。現在もフリーのコンサルタントとして、自治体・教育委員会の情報セキュリティ向上のお手伝いをしております。このシリーズでは、ゼロトラスト時代のID管理などを中心に、皆さまにアドバイスをお送りします。

1.多くの自治体・学校はシステムごとにID・パスワードを作成・管理

私がこれまでに支援をしてきた自治体・教育委員会を見渡してみますと、自治体ではLGWAN系に多要素認証やシングルサインオンを導入している団体は少数であります。教育委員会では文部科学省の教育情報セキュリテイポリシーガイドラインが令和3年5月の改訂によって「校務系システムには多要素認証を必須」としたにも関わらず、現時点においては相変わらずID・パスワードでシステムごとにログインしている状況です。

現状の背景にあるものとして、多要素認証やシングルサインオンの製品が高価であることや、調達に際して補助金等が得られないという予算的な問題もありますが、それよりも自治体が導入しているシステムやアプリなどが認証製品に対応しておらず、独自にログインIDを持たざるを得ないという問題があります。システムの調達において、自治体や教育委員会の担当者がID管理に無関心であったため、ログイン認証に汎用性を持たせようとする仕様が広まらず、開発側のベンダーにとっては、他のシステムと連携するよりも、自己のシステム内で完結させたほうが開発期間の短縮につながるなど、統一的なID管理へのインセンティブが効かなかったのではないかと考えます。

さらに問題なのは「共通ID」の存在です。複数の職員が1つのIDを使いまわすことは、情報セキュリティにおいて機密性の面から問題があるだけではなく、データの保全としての完全性、排他制御という可用性など全ての面で好ましくはありません。さらにはログ管理という面からも「誰がいつどこで何を行ったのか」を把握できる個人ごとへのID割り振りは必須であると考えます。ライセンス料金を抑えるために「共通ID」をあえて選択するケースも耳にしますが、そうであるならばこそ、統一的なID管理によって製品のIDとは別の体系が築ける仕組みをつくるべきかと思います。

2.クラウド利用を考えるとIDが統合しにくくなり、ますます煩雑な運用

これまで自治体や教育委員会がシステムベンダーとスクラッチで構築してきたシステムでは、ログインIDはユーザー側の要求に沿ってシステムに組み込むことが可能でしたが、クラウドコンピューティングの普及によってクラウド上に構築されたシステムを利用という形態で契約するに当たっては、ユーザー側が利用するシステムの仕様に合わせなければならなくなります。その際には、システムの契約時に「割り振られた番号」を使わざるを得ないケースも出てきます。

例えば職員番号が8桁の団体が「ログインIDは10桁」というシステムを使用する場合、10桁を自由に振ることが出来れば「頭2桁は○○で、後8桁は職員番号」というルールで利用することも可能ですが、システム側に「AAの1番から200番まで」などと決められてしまいますと、パソコンのログインとは全く違うIDを振らざるを得なくなります。

このケースでは、職員はパソコンのログイン時には職員番号の8桁を使ってログインし、クラウド上のシステムにログインする際には「AA○×△」という2つのログインIDを使い分けることとなります。2つ程度のIDとパスワードであれば覚えることも出来ても、クラウド上のシステム利用が進むと3つ4つと多数のログインIDを覚えなければなりません。多くの職員が全てのID・パスワードを覚えることが出来ずに何かしらにメモを残すこととなります。怖いのはログインIDが多数となるので、パスワードは全部一緒にして少しでも負担を減らそうと考えることです。こうなってきますと、管理者側からしても、IDからユーザーを割り出すことが困難となり、ログ管理が難しくなると同時にパスワードの運用方針にも気を遣うこととなってきます。

3.ゼロトラストへの移行・安定運用の成否は認証がポイントになる

ゼロトラストは文字通り“何も信用しない”という意味で、PCへのログオン、アプリケーションの利用など“都度、認証を行い本人確認する”といった考えがベースの一つとなっています。

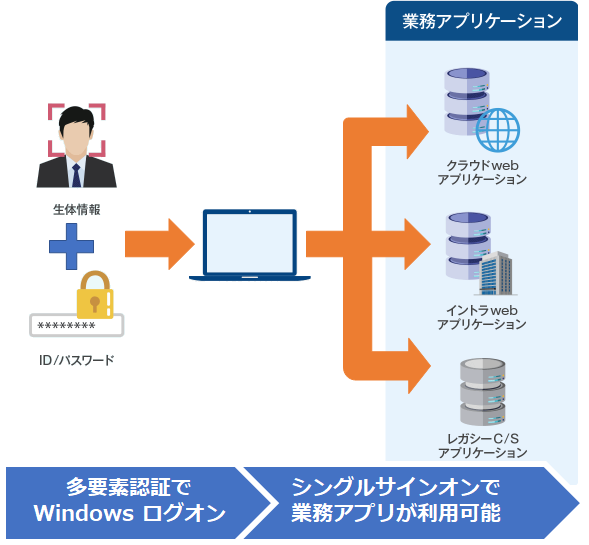

ゼロトラストを実現するためにはID/パスワードの管理が非常に重要になり、これらを強化するには「多要素認証」や「シングルサインオン」が有効な手段として挙げられます。

図1)多要素認証、シングルサインオン利用イメージ

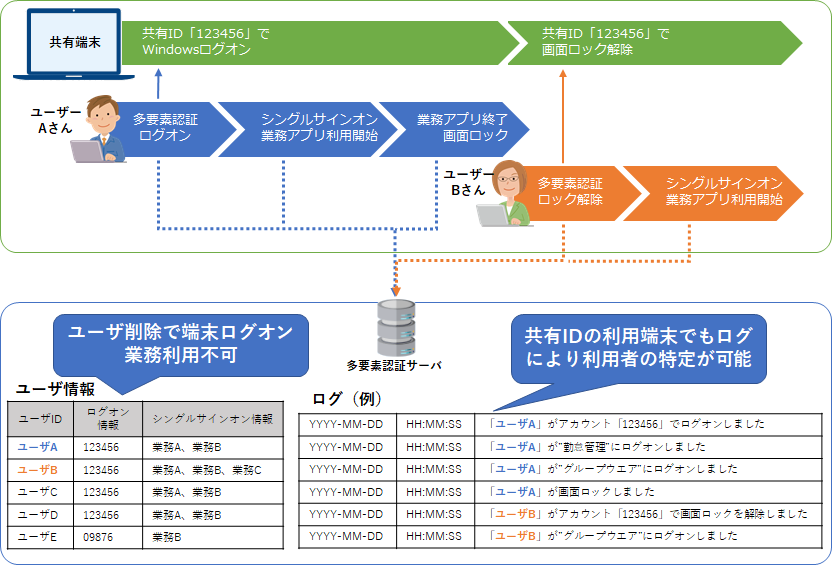

先に挙げた共有IDを利用する環境でも「多要素認証」「シングルサインオン」の認証用アカウントはユーザー毎に用意し、PCログオン情報として共有IDを保有することで各個人を多要素認証しつつ共有IDでのPCログオンが可能となります。またシングルサインオンでユーザー毎のアカウントで業務アプリケーションへのログオンが可能となります。

各認証時のはサーバに送信され、認証用のアカウントにより個人の特定が可能となります。

共有IDを利用するユーザーが離職した場合も認証用のアカウントを削除することで、多要素認証、シングルサイオンが不可となりますので離職者の不正アクセスを防ぐことができます。

図2)共有ID環境での多要素認証、シングルサインオン

多要素認証、シングルサインオンについて、詳しくは以下の特集記事を参照

・働き方改革、ニューノーマル時代のセキュリティ対策(1)テレワークを成功させるはじめの一歩

・働き方改革、ニューノーマル時代のセキュリティ対策(4)テレワークでこそ必要!シングルサインオン(前編)

・働き方改革、ニューノーマル時代のセキュリティ対策(5)テレワークでこそ必要!シングルサインオン(後編)

このようにこれからのクラウドコンピューティング普及の時代には、認証のマネジメントが重要となってきます。次回は今後の情報セキュリティの主流と考えられている「ゼロトラストネットワーク」について、自治体職員に分かりやすく説明するとともに、「ゼロトラストネットワーク」で必須となるアクセス管理のポイントをお伝えし、自治体・教育委員会におけるID管理にヒントをお与えしたいと思っております。次回もぜひご覧ください。

高橋 邦夫 氏 プロフィール

1989 年〜2018年 豊島区役所 勤務 情報管理課長を始め情報管理課18年、税務課、国民年金課、保育課

2014 年~2015 年 豊島区役所CISO(情報セキュリティ統括責任者)

2015 年 総務省情報化促進貢献個人等表彰において総務大臣賞受賞

2015 年~ 総務省地域情報化アドバイザー、ICT地域マネージャー

2015 年~ 地方公共団体情報システム機構 地方支援アドバイザー

2015 年~ 文部科学省ICT活用教育アドバイザー(企画評価委員)

2016 年~ 独立行政法人情報処理推進機構「地方創生と IT 研究会」委員

2018 年~ 合同会社KUコンサルティング設立、電子自治体エバンジェリスト

2022年 令和4年度「情報通信月間」総務大臣表彰

関連記事

エンドポイントゼロトラストに必要なID管理とアクセス管理

多要素認証、シングルサインオンソリューション「ARCACLAVIS」について

両備システムズの「ARCACLAVIS」は、純国産・自社開発の認証ソリューションです。

1998年より、国産自社開発・販売・保守を継続し、官公庁、自治体、金融など様々なお客様への導入実績があります。 多要素認証(MFA)以外にも、さまざまな認証方法を提供しています。