セキュリティ特集

第2回「ゼロトラストではアクセス管理が重要である」

1.現状の境界分離とゼロトラストとの違い

前回『これからのクラウドコンピューティング普及の時代には、認証のマネジメントが重要となってきます。次回は今後の情報セキュリティの主流と考えられている「ゼロトラストネットワーク」について、アクセス管理のポイントをお伝え』するとしました。

先ずは自治体や教育委員会の情報セキュリティ対策が現状の境界分離となった背景について、お伝えします。元来情報セキュリティ対策はファイアウォールによって自組織のネットワークに外部からのアクセスが容易に行えないようにする対策が主流でした。ほぼ全ての自治体・教育委員会は、ファイアウォールを導入してインターネットとの分離を行っていました。

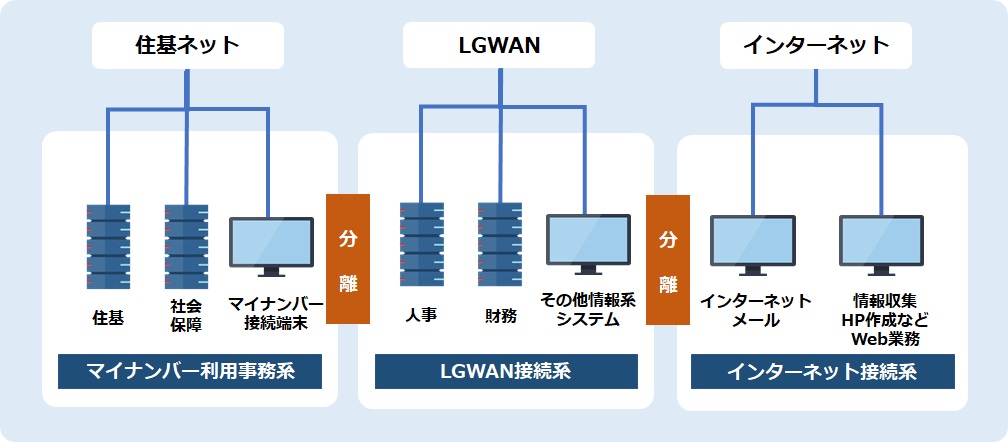

平成27年に日本年金機構で125万件もの個人情報が流出するという事件が発覚しました。ファイアウォールは導入していたものの、標的型攻撃メールを数人の職員が開封したことによって、組織内部の情報がファイアウォールの外側に出て行ってしまったのです。この事案を受けて、総務省では地方自治体に向けた情報セキュリティ強靭化の対策を打ち出しました。機微な情報を扱う「マイナンバー利用事務系」だけでなく、個人情報を扱う「LGWAN接続系」のネットワークもインターネットの脅威から切り離すことで、マイナンバーが付与された特定個人情報が漏えいしないよう手を打ったのです。

自治体強靭化~三層分離されたネットワーク

校務系の機微な情報がパソコンで扱われるようになった文部科学省も平成29年に情報セキュリテイポリシーガイドラインを策定するうえで、総務省の方針に沿って学習系と校務外部接続系とを機微情報(校務系)から分離する対策を打ち出しました。このように総務省・文部科学省ともに境界分離を強化する対策を取ったのは、当時の情報保護対策として当然でした。

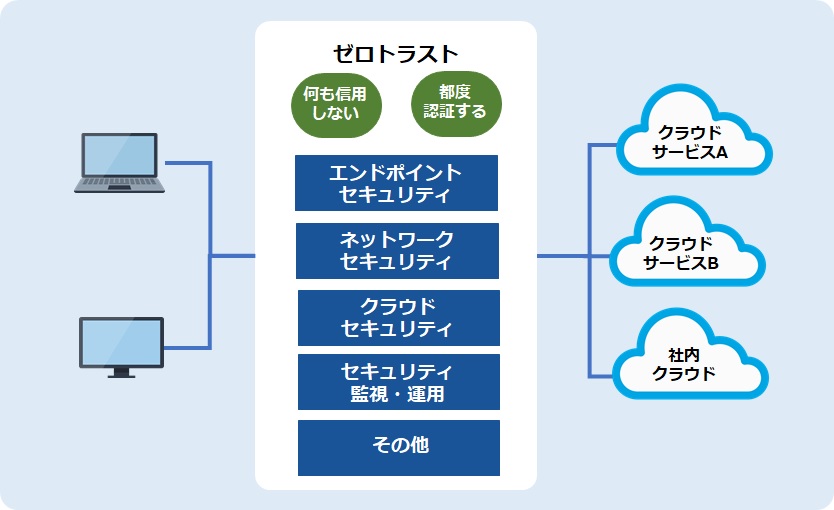

しかし昨今、働き方が変わり始め、組織のネットワークが無い場所から情報にアクセスしたいとする要望が増え始め、一方でVPN装置の脆弱性を突いたリスクが増加すること、さらにはクラウドコンピューティングの普及によって、アクセスする情報がインターネット上にあることなどを背景に、「ゼロトラスト・セキュリティ」という概念が出てきました。前回のコラムに記載したように「ゼロトラスト」とは「何も信用しない」という概念です。情報へのアクセスについて疑うことを前提とします。パソコンへのログオン、アプリケーションの利用など“都度、認証を行い確認する”といった考えがベースの一つとなっています。

教育現場ではアナログの情報資産の持ち歩き(*1)を避けるために、クラウド上のアプリなどへのリモートからのアクセスを認める動きがあります。校外学習や登校禁止期間の学習などを担保する観点からも益々増えてくるでしょう。自治体においてもBCPの観点からテレワークを取り入れ始めていますし、申請事務のオンライン化が進むと自治体職員も職場から現場へと働く場所が広がってリモートワークの機会が増えてくると思います。

このように公務員の働き方が変わっていく中で、これまでの境界分離型の情報セキュリティ対策からゼロトラスト・セキュリティへと移行していくことは避けられないことと考えます。

(*1)アナログの情報資産の持ち歩きについては、令和4年6月に兵庫県尼崎市に市民46万人の個人情報が含まれるUSBメモリ紛失が、大きなインシデントとして報道されています。

2.デバイスによるアクセス管理の限界

これまで庁内、校内では事前に登録されたデバイス(PC)のみアクセスを許可する「デバイス認証」を行い、これにより業務システムにアクセスを許可していたかもしれません。

これまではファイアウォールで守られた庁内、校内でPCや業務システムを利用していましたが、これからはテレワークやクラウドの利用で庁外、校外に出ることになります。これにより今後は「PCの持ち出し→盗難による第三者の不正利用」をまず注意する必要があります。つまり、これまで行っていた「デバイス認証」だけでは不十分で、個人を特定するためのID管理の強化、ID/パスワードの認証に生体認証などの多要素認証の導入が重要になってきます。

また、内部不正にも厳しく注意する必要があります。

人が不正をする仕組みをモデル化した「不正のトライアングル」をご存知でしょうか?この「不正のトライアングル」では、不正行為は「①機会」「②動機(プレッシャー/インセンティブ)」「③正当化」の不正の3要素が揃ったときに発生するといわれています。例えばテレワークでは人の目に触れず作業できることから(かつ共有ID利用環境で)、「①機会」「③正当化」の要素が揃ってしまい元々「②動機(プレッシャー/インセンティブ)」を持っていた人物が内部情報を売ってしまうことも考えられます。

内部不正に対応するため、ゼロトラストの“都度、認証を行い本人確認する”を実現するには、ID管理が非常に重要になり、これらを強化するには「多要素認証」や「シングルサインオン」が有効な手段として挙げられます。

3.ポイントはID管理によるアクセス管理

ゼロトラスト・セキュリティは、「エンドポイントセキュリティ」「ネットワークセキュリティ」「クラウドセキュリティ」「セキュリティ監視・運用」という最低でも4つのソリューションを組み合わせることとなります。

ゼロトラスト・セキュリティ

多くのツールを組み合わせてアクセス管理を行うのですから、1つの製品で構築できるわけにはいきません。よってゼロトラストを実現するには多くの時間とお金がかかると言われています。

しかしながら、ID管理の視点をしっかりと保つことは、複雑な運用を避け、重複投資を避ける意味でも有効と考えます。

IDがそれぞれの個人に割り振られ、ユーザーの権限が細かく分けられれば、ゼロトラストの環境(組織の内外を問わず)にあっても、ログイン認証をしっかりと行うことで、与えられた権限の範囲内でシステムを使うこと(アクセス管理)が可能となります。

前回のコラムで問題とした共通IDの利用を続けるとしても、基本となるログインIDが個人に割り振られていることで、その者が「いつ」「どのネットワークから」「どのデバイスを使って」ログインしたのかがログで分かるようになり、監視・運用面での対策が図れます。その際に、個人ごとに「夜間のアクセスを認める(認めない)」「個人用パソコンからのアクセスを認める(認めない)」などの制御をかけることも可能となり、セキュリティレベルの向上に寄与する運用が可能となります。

次回は私が豊島区役所勤務時代に実践した情報セキュリティ対策をお伝えするとともに、現在生体認証の主流と目されている「顔認証」をいち早く取り入れた自治体への視察で知った利点などもお伝えしつつ、自治体におけるID管理のポイントをお教えします。次回もぜひご覧ください。

高橋 邦夫 氏 プロフィール

1989 年〜2018年 豊島区役所 勤務 情報管理課長を始め情報管理課18年、税務課、国民年金課、保育課

2014 年~2015 年 豊島区役所CISO(情報セキュリティ統括責任者)

2015 年 総務省情報化促進貢献個人等表彰において総務大臣賞受賞

2015 年~ 総務省地域情報化アドバイザー、ICT地域マネージャー

2015 年~ 地方公共団体情報システム機構 地方支援アドバイザー

2015 年~ 文部科学省ICT活用教育アドバイザー(企画評価委員)

2016 年~ 独立行政法人情報処理推進機構「地方創生と IT 研究会」委員

2018 年~ 合同会社KUコンサルティング設立、電子自治体エバンジェリスト

2022年 令和4年度「情報通信月間」総務大臣表彰

関連記事

エンドポイントゼロトラストに必要なID管理とアクセス管理

多要素認証、シングルサインオンソリューション「ARCACLAVIS」について

両備システムズの「ARCACLAVIS」は、純国産・自社開発の認証ソリューションです。

1998年より、国産自社開発・販売・保守を継続し、官公庁、自治体、金融など様々なお客様への導入実績があります。 多要素認証(MFA)以外にも、さまざまな認証方法を提供しています。