セキュリティ特集

「医療情報システムの安全管理に関するガイドライン」について

多様化・巧妙化するサイバー攻撃への対策

厚生労働省は「医療情報システムの安全管理に関するガイドライン」を策定しました。令和3年1月に第5.1版が策定され、以降も第5.2版、第6.0版と更新されています。

厚生労働省の示す、改正の主旨として『保険医療機関・薬局においては令和5年4月からオンライン資格確認の導入が原則義務化されており、今後はガイドラインに記載されているネットワーク関連のセキュリティ対策がより多くの医療機関等に共通して求められることとなる。よって、医療機関等にガイドラインの内容の理解を促し、医療情報システムの安全管理の実効性を高めるため、構成の見直しを行う。また、医療等分野及び医療情報システムに対するサイバー攻撃の一層の多様化・巧妙化が進み、医療機関等における診療業務等に大きな影響が生じていること等を踏まえ、医療機関等に求められる安全管理措置を中心に内容の見直しを行う。』(出展:医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月)「第1 改定の趣旨」<https://www.mhlw.go.jp/stf/shingi/0000516275_00006.html>)と記載されています。

「医療情報システムの安全管理に関するガイドライン」セキュリティ対策のポイント①

医療情報システムへの「二要素認証」が必要に

|

厚生労働省「医療情報システムの安全管理に関するガイドライン 第6.0版」システム運用編 14.認証・認可に関する安全管理措置 【遵守事項】 より ⑤利用者認証にパスワードを用いる場合には、令和9年度時点で稼働していることが想定される医療情報システムを、今後、新規導入又は 更新 する に際しては、二要素認証を採用するシステムの導入、又はこれに相当する対応を行うこと。 |

ガイドラインでは、医療情報システムにアクセスする端末ごとに二要素認証を実装することを求めており、令和9年時点で稼働していることが想定される医療情報システムを新規で導入、更新するタイミングで二要素認証の採用が必要になります。

「記憶情報」であるパスワード認証は低コストで手軽な反面、それ単体では第三者への漏洩リスクがありますが、「所持情報」であるICカード認証や、「生体情報」である顔認証を組み合わせることで、より安全な本人認証を実現できます。

|

Column:「二要素認証(多要素認証)とは?」 |

|

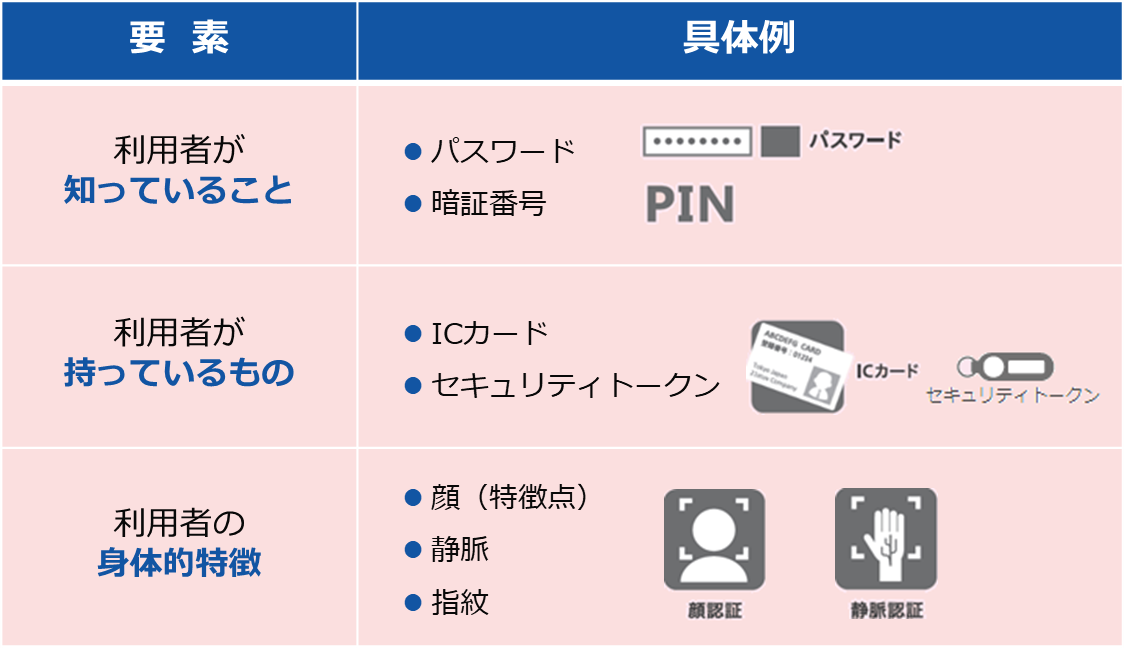

皆さんの多くは情報システムの利用時に、ID/パスワードによる認証を行っているのではないでしょうか?パスワードは簡単すぎると第三者に容易に推測されてしまい、逆に複雑すぎると正規の利用者が記憶できないなど、運用は意外と難しいものです。 そういったID/パスワードだけに頼った認証の問題を解決するため、広く用いられている認証方式が「二要素認証」です。二要素認証とは、認証の3要素「知っているもの」「持っているもの」「身体的特徴」のうち、2つ以上を組み合わせて認証することを指し、セキュリティが格段に向上するといわれています。(2つ以上を組み合わせることから「多要素認証」とも呼ばれています。)

※ 最近のWeb認証ではID/パスワードの認証とは別に、 スマートフォンのSMSに送られた確認コードを入力しないと認証が完了しないことも多いと思います。第一段階でID/パスワードを認証し、第二段階で認証コードを認証することから「二段階認証」といわれ、「多要素認証」「二要素認証」とは微妙に違います。「二段階認証」と「多要素認証」「二要素認証」の違いについては、『「二要素認証」「二段階認証」の違いとは? パスワード+SMS認証は二要素認証なのか?』をご覧ください。 |

|

ARCACLAVIS NEXTでは、「パスワード」と「ICカード認証」や「顔認証」を組み合わせることで、医療情報システムにアクセスする端末への二要素認証を実現します。 また、利用環境の端末にあわせて「ICカード認証」「顔認証」が選べます。マスク対応の自社開発顔認証エンジン「RS-OLFACE」で低コストで生体認証が導入できるのも特徴です。 |

「医療情報システムの安全管理に関するガイドライン」セキュリティ対策のポイント②

「利用者ごとのアクセスログ」の収集が必要に

|

厚生労働省「医療情報システムの安全管理に関するガイドライン 第6.0版」 システム運用編 17.証跡のレビュー・システム監査 【遵守事項】より ①利用者のアクセスについて、 アクセスログを記録するとともに、定期的にログを確認すること。アクセスログは、少なくとも利用者のログイン時刻、アクセス時間及びログイン中に操作した医療情報が特定できるように記録すること。 |

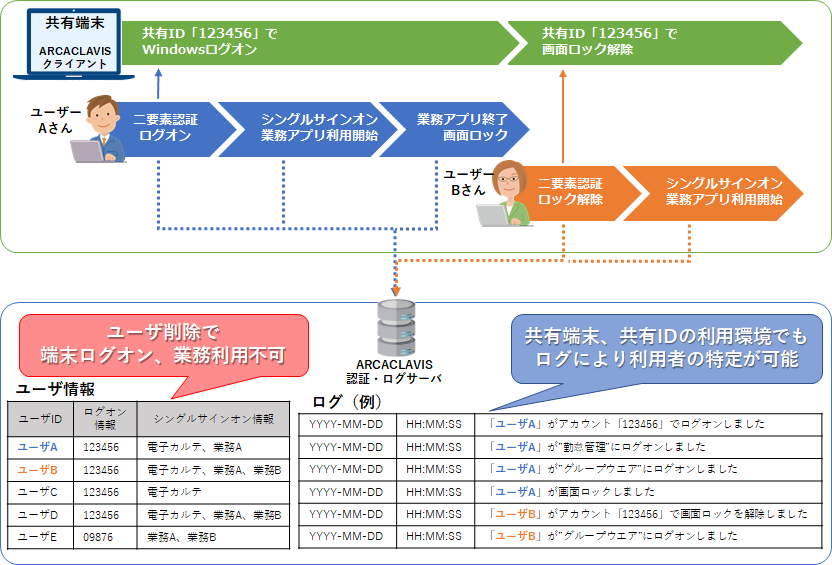

ガイドラインでは、医療情報システムにアクセスする「利用者のアクセスログを記録」することを求めています。

しかしながら、実際の医療システムで利用するPCは「共有のクライアントPCを複数のユーザで共用」する運用形態をとっているケースも多いのではないでしょうか?

一般的な資産管理ソフトで「端末ごと」のログをとっていたとしても、共有のクライアントPCで共有Windowsアカウントを利用している場合は、「端末ログ」は取れても、「利用者ログ」が取れないことがあるため、その場合は別途業務日誌等により操作者・操作内容の記録が必要とされています。

例えば、医療情報システムへのアクセス時には利用者ごとのID・パスワードで個人を特定する運用であったとしても、共有のクライアントPCへのログインから医療情報システムでのアクセスまでの間は、誰が操作をしているかわからないため、悪意ある者がマルウェアを持ち込んでも特定ができません。

医療情報システムがインターネットから隔離された安全な閉域環境であっても、閉域環境の中にセキュリティリスクが残っていることになります。

|

ARCACLAVIS NEXTでは、共有のクライアントPCで共有のWindowsアカウント利用時でも、二要素認証を行ったユーザーごとのログ「利用者ログ」を管理することができます。 またARCACLAVIS NEXTなら、退職したユーザの二要素認証情報を削除することで、なりすましでの共有のクライアントPCの不正利用を確実に防げます。

|

共有のクライアントPCを複数のユーザで共用する課題をARCACLAVISで解決した「共立蒲原総合病院様」の事例はこちらから。

「医療情報システムの安全管理に関するガイドライン」セキュリティ対策のポイント③

「外部からの攻撃に対する安全管理措置」が必要に

|

厚生労働省「医療情報システムの安全管理に関するガイドライン 第6.0版」 システム運用編 18.外部からの攻撃に対する安全管理措置 【遵守事項】 より ①医療情報システムに対する不正ソフトウェアの混入やサイバー攻撃などによるインシデントに対して以下の対応を行うこと。 |

ガイドラインでは、「システム運用担当者は、サイバー攻撃を受けた等、サイバーセキュリティ対応の必要が生じた際に、技術的な対応を行う必要が生じる場合がある。またサイバー攻撃等に備え、関係先への連絡手段や紙での運用等の代替手段を準備する必要がある。」と記載があり、ランサムウェアなどのサイバー攻撃を想定した対策の必要性につて記載されています。

最近の報道でも病院を標的にしたサイバー攻撃被害が多く発生しており、これらの報道は対岸の火事ではなく、自分の病院もサイバー攻撃をされる可能性があるということを想定した対策が必要となります。

|

両備システムズでは「二要素認証ソリューションARCACLAVIS NEXT」を含んだ、医療向けにサイバー攻撃対策の「セキュリティコンサルティングメニュー」を用意しており、病院でも多くの対応実績があります。 医療機関向けセキュリティサービス『Ryobi-MediSec』 |

医療情報システムの安全管理に関するガイドラインで 対策すべきポイントのまとめ